Agosto de 2020

Provocados por outro malware encontrado nos telefones, os pesquisadores da Secure-D expuseram como a dupla Triada/xHelper facilitou a fraude publicitária em celulares.

Provocados por outro malware encontrado nos telefones, os pesquisadores da Secure-D expuseram como a dupla Triada/xHelper facilitou a fraude publicitária em celulares.

A plataforma de segurança da Upstream, Secure-D, bloqueou milhões de pedidos suspeitos de assinatura provenientes de dispositivos de baixo custo feitos pela Transsion, um fabricante chinês de smartphones acessíveis para o mercado africano.

Muitas das transações solicitadas a partir de aplicativos parecem vir de uma família de aplicativos chamada com.mufc, cuja fonte é desconhecida e que não pode ser baixada de nenhuma loja de aplicativos Android.

Uma coisa que é certa, é a natureza nociva do aplicativo. Ele pode desencadear uma série de ações que transformam os dispositivos do usuário em vetores de fraude por clique. Quase todas as tentativas de transação provenientes destes dispositivos durante o período foram identificadas como fraudulentas.

Também é incrivelmente resistente e não há uma maneira convencional de removê-lo do telefone – mesmo depois de uma reinicialização da fábrica.

A INVESTIGAÇÃO

A partir de março de 2019, a Secure-D detectou e bloqueou um número excepcionalmente grande de transações provenientes dos aparelhos Transsion Tecno W2, principalmente na Etiópia, Camarões, Egito, Gana e África do Sul, com alguma atividade de transação de telefonia celular fraudulenta detectada em outros 14 países.

Até o momento, um total de 19,2 milhões de transações suspeitas – que teriam secretamente inscrito usuários em serviços de assinatura sem sua permissão – foram registradas em mais de 200 mil dispositivos.

Muitas das transações bloqueadas tiveram origem em ações iniciadas pelo com.mufc.umbtts, um aplicativo que foi detectado nos dispositivos. Quase todas as tentativas de transações provenientes desses dispositivos durante esse período foram identificadas como fraudulentas.

Tendo visto um pico de comportamento estranho vindo da mesma fonte e concentrado em determinadas regiões geográficas, a Secure-D decidiu investigar mais a fundo.

INÍCIO DA INVESTIGAÇÃO

A Secure-D adquiriu uma seleção de telefones celulares Tecno W2, usados por usuários reais e recém-adquiridos, para analisar a natureza do software que causou os pedidos fraudulentos de assinatura. A análise foi realizada utilizando uma combinação de modelos de dispositivos e versões de firmware. Os telefones foram utilizados para diferentes fins e conectados a diferentes tipos de redes.

A investigação confirmou que os dispositivos Tecno W2 vieram com malwares relacionados ao Triada pré-instalados. O Triada é um malware conhecido e amplamente investigado, que atua como backdoor para outros softwares e como baixador de malware.

Ele usa privilégios de alto nível nos dispositivos para executar códigos maliciosos arbitrários após receber instruções de um servidor de comando e controle remoto. Em seguida, ele se esconde dentro de componentes permanentes do sistema, tornando-o mais resistente contra tentativas de remoção.

O Google também realizou pesquisas detalhadas sobre o Triada e atribui sua existência às ações de um fornecedor malicioso em algum lugar dentro da cadeia de fornecimento dos dispositivos afetados.

O QUE OS PESQUISADORES DA SECURE-D DESCOBRIRAM

Assim que o dispositivo era colocado no ambiente de teste protegido da Secure-D e conectado à internet, o malware Triada baixava um segundo malware chamado xHelper.

Os pesquisadores da Secure-D utilizaram análises estáticas e dinâmicas para localizar os aplicativos dentro de cada firmware do Tecno W2 que estavam causando fraudes por clique. Identificamos novas bibliotecas de sistema que o malware alterou a fim de comprometer outros aplicativos essenciais. Essas mudanças tornaram o malware resiliente contra as reinicializações, tentativas de remoção e resets de fábrica.

Durante a análise aprofundada, a Secure-D descobriu um software que ativa o Triada e faria o download de componentes xHelper com a capacidade de fraude por clique/assinatura. Através das capturas de tráfego, registramos campanhas de fraude por clique em ação.

Quando componentes xHelper estavam no ambiente propício e conectados à rede wi-fi ou 3G (dentro de uma rede sul-africana, por exemplo), eles faziam pesquisas para encontrar novos alvos, e então realizavam as solicitações fraudulentas de assinatura.

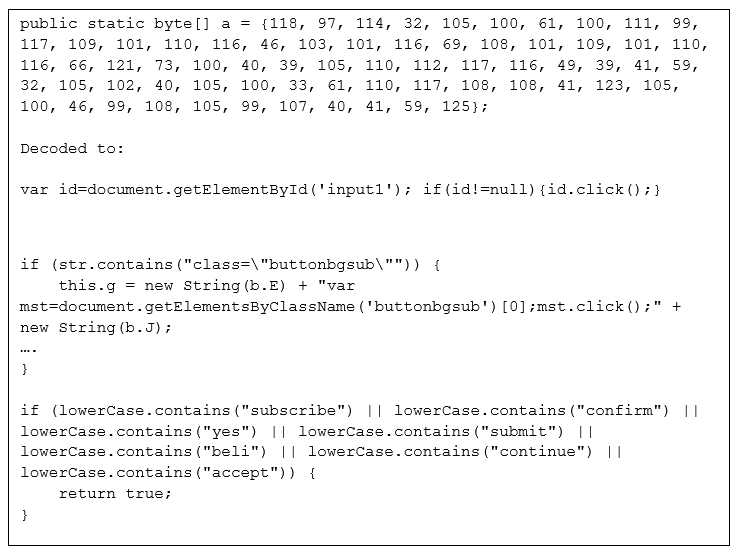

Isto aconteceu automaticamente e sem exigir a aprovação de um usuário de telefone celular. A investigação encontrou provas no código que ligavam pelo menos um dos componentes xHelper (“com.mufc.umbtts”) a solicitações de fraude de assinatura.

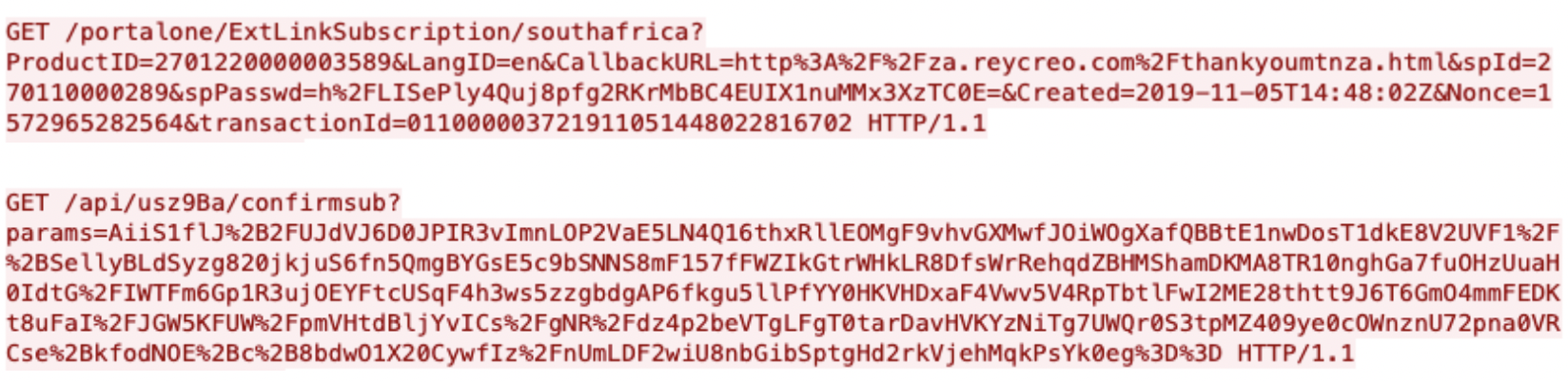

Veja abaixo as solicitações de dois dispositivos que indicam ações relacionadas à fraude nas assinaturas:

Uma investigação adicional do código central no aplicativo umbtts encontrou sequências contendo código JavaScript que indicavam fraudes de clique e fraudes de assinatura. O aplicativo era capaz de gerar cliques em banners de anúncios em segundo plano e inscrever usuários em serviços digitais sem seu conhecimento.

A análise do tráfego relacionado à web capturado revelou que o dispositivo estava acessando vários domínios maliciosos que são tidos como servidores de Comando e Controle usados por autores do malware Triada. Nenhum dos hosts da internet que se comunicavam com o malware estava ligado ao fabricante.

DURO DE MATAR

A dupla Triada/xHelper é conhecida por sua persistência e por armazenar componentes nocivos em uma pasta que não pode ser apagada.

Tendo identificado que aplicativos maliciosos, como o com.mufc.umbtts, eram na verdade baixados e não pré-instalados, era hora de investigar como eles se adicionavam secretamente a cada dispositivo.

Em um dispositivo, pesquisadores da Secure-D desinstalaram o com.comona.bac, com.mufc.umbtts e com.mufc.firedoor enquanto o telefone era mantido offline. Aproximadamente 5 minutos depois e sem conexão à iInternet, todos os 3 aplicativos tinham sido automaticamente reinstalados.

A persistência descrita acima forçou a investigação a procurar versões em cache dos arquivos APK maliciosos no dispositivo. Assim, buscava-se no sistema de arquivos arquivos com um tamanho idêntico ao dos arquivos baixados.

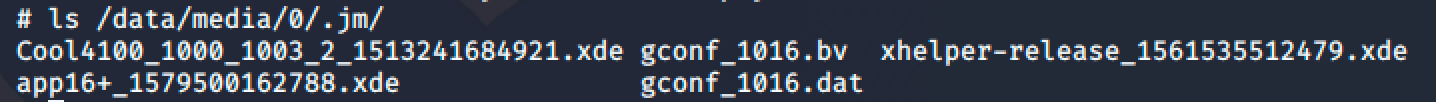

Os resultados da busca mostraram que os arquivos baixados foram armazenados na pasta “/data/media/0/.jm” (ver Figura abaixo) usando os nomes descritos na transação HTTP correspondente.

Esta pasta é de acesso exclusivo para administradores. Usuários normais sem habilidades técnicas avançadas não teriam como acessá-la ou excluí-la.

NÃO É A PRIMEIRA VEZ

Esta não é a primeira vez que a Secure-D encontra smartphones Android de baixo custo sendo vendidos com malware publicitário pré-instalado. Os cibercriminosos consideram os dispositivos como sendo mais fáceis de comprometer e converter em vetores de fraude de clique.

Como muitos modelos de telefones Android acessíveis são projetados com os mercados emergentes em mente, os fraudadores podem usá-los para atingir usuários que dependem de crédito celular pré-pago para fazer compras com seus telefones.

Se não for identificada e bloqueada, a fraude de cliques resultante pode levar a prejuízos generalizados e a criminosos milionários graças aos recursos roubados.

Embora o Triada seja conhecido há algum tempo e várias publicações tenham alertado sobre ele como uma ameaça de backdoor, ele permanece ativo até hoje infectando os dispositivos telefônicos dos usuários e facilitando a fraude de cliques em celulares.

A investigação Triada conduzida pelo Google concluiu que um fornecedor “em algum lugar da cadeia de fornecimento de fabricação” era provavelmente responsável pela colocação de um componente malware Triada no firmware dos dispositivos. É comum que os desenvolvedores e fabricantes normalmente não estejam cientes da infecção por malware. Eles devem ser extra cuidadosos ao escolher SDKs e módulos de terceiros, evitando que SDKs questionáveis invadam seus produtos com malware.

CONSEQUÊNCIAS PARA OS USUÁRIOS FINAIS

A Secure-D bloqueou um total de 19,2 milhões de assinaturas suspeitas entre março de 2019 e agosto de 2020, provenientes de mais de 200 mil dispositivos exclusivos da Transsion Tecno W2 em 19 países. A maior parte das atividades suspeitas, que ainda estão em andamento, ocorreu no Egito, Etiópia, África do Sul, Camarões e Gana. No período sob investigação, a Secure-D detectou e bloqueou quase 800 mil solicitações suspeitas xHelper em dispositivos W2.

O persistente cavalo de tróia xHelper foi encontrado em 53 mil dispositivos W2 Transsion.

O malware para celulares descoberto pelos pesquisadores gerou cliques falsos, tentativas de assinaturas fraudulentas, e instalou outros aplicativos suspeitos sem o consentimento do usuário. Todas essas ações aconteceram completamente em segundo plano e eram invisíveis para os proprietários dos dispositivos.

Se as tentativas de assinatura tivessem tido sucesso, os serviços de dados envolvidos teriam consumido o tempo de conexão pré-pago de cada usuário – a única maneira de pagar por produtos digitais em muitos mercados emergentes.

As fraudes com anúncios e cliques são questões recorrentes que afetam todos no ecossistema do mobile marketing. Para que não se tornem vítimas, os usuários do Android, em particular, devem verificar suas contas em busca de cobranças inesperadas e alto uso de dados.

As lojas de aplicativos de terceiros geralmente têm processos de aprovação menos rigorosos que permitem que aplicativos com tendência a carregarem malware entrem furtivamente em suas categorias, mas até mesmo aplicativos de fontes oficiais como o Google Play podem ser comprometidos. E como vimos neste caso, às vezes a infecção já está presente quando você compra um celular novo.

PARA OPERADORAS DE REDES DE TELEFONIA CELULAR, PROVEDORES E AGREGADORES DE CONTEÚDO, E CLIENTES SECURE-D

A Secure-D tem bloqueado todas as atividades suspeitas provenientes de dispositivos da Transsion na África desde o início de sua investigação.

PARA ESPECIALISTAS EM SEGURANÇA DA INFORMAÇÃO

A Secure-D compartilha suas descobertas com a comunidade a fim de ajudar a combater as fraudes e eliminar as ameaças nos celulares. Para solicitar uma análise técnica completa da infecção xHelper/Triada ou uma lista de aplicações infectadas, os profissionais de segurança devem entrar em contato pelo info@secure-d.io.